Partecipa agli hackathon

Qui troverai tutte le informazioni sugli hackathon!

Workshop

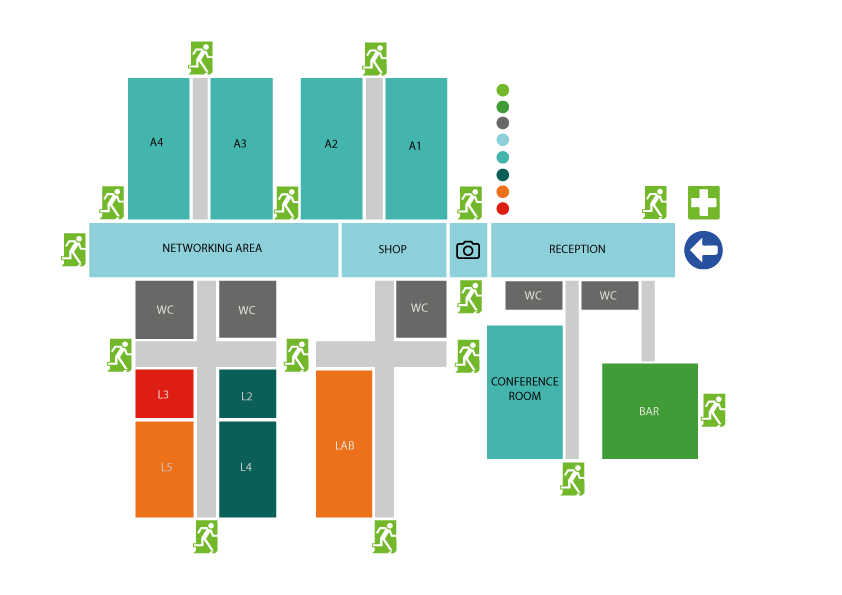

Introduzione a SNORT e Progettazione di LAB Virtuali (Ore 10:00 - 13:00, Laboratorio di informatica)

A cura di Davide Sottosanti (Par-Tec)

Il workshop inizierà con una parte teorica dedicata a SNORT, un sistema di

rilevamento/prevenzione delle intrusioni (IDS/IPS). Introdurremo i concetti fondamentali di

sicurezza di rete e i principi su cui si basano i sistemi di monitoraggio delle intrusioni. Nella

seconda parte, ci sarà una sessione pratica in cui gli studenti configureranno un LAB virtuale,

simulando scenari di attacco e difesa.

Fasi del workshop:

- Introduzione teorica a SNORT e ai sistemi IDS/IPS

- Configurazione del laboratorio virtuale

- Creazione di regole SNORT personalizzate per monitorare il traffico

- Simulazione di attacchi e difese all'interno del lab virtuale

Informazioni su Davide Sottosanti: appassionato di Privacy Online e Cybersecurity, si è avvicinato al mondo GNU/Linux durante il percorso accademico in Ing.Informatica a Torino, grazie alla sua passione per l'open source. Dal 2024 fa parte del team System & Security di Par-Tec S.P.A. come System Engineer dove sta acquisendo competenze di amministrazione GNU/Linux, Red Hat e LDAP.

Linux su IBM Power: proviamoli insieme (Ore 16:00 - 17:00, Aula L5)

A cura di Giuliano Anselmi, Maurizio Galletti e Alfonso Cancellara

Un server IBM Power può essere virtualizzato costruendo partizioni logiche isolate una dall’altra, abilitando la possibilità di consolidare anche diversi carichi di lavoro. Differenti sistemi operativi e distribuzioni Linux possono coesistere nella stessa macchina fisica e inoltre è supportato il KVM. Quale migliore occasione per provare questa tecnologia insieme? Scoprite come OpenShift su IBM Power puo’ essere un’alternativa ad altri software di virtualizzazione su Intel.

Informazioni su Giuliano Anselmi: Inizia nel 1992 in IBM come Systems Product Engineer e Sales Technical

Support Specialist, viaggiando tra Europa, Medio Oriente e USA. Relatore in conferenze internazionali e co-autore

di IBM Redbooks. Lavora come Presales Technical Support, IT Architect e Project Manager per un partner IBM. Dal

2013 al 2020 è Infrastructure Architect e Project Manager per Lottomatica. Nel 2020 si trasferisce in Irlanda

come Digital Technical Specialist per IBM e dal 2023 è Presales e IT Specialist per Ricca IT.

Informazioni su Maurizio Galletti: storico esperto in Italia in ambito ICT, inizia nel 1985 in IBM Italia come

customer engineer per i sistemi 538 - 536 - AS/400 - Risc6000 - S3270 per poi, nel 2000 dare supporto presales per i

sistemi x86, Storage SAN/NAS, Network. Nel 2015 arriva in Lenovo Global Technology Italia, continuando l'attività di

presales. Con lo stesso ruolo, dagli inizi del 2024 lavora invece per Ricca IT.

Informazioni su Alfonso Cancellara: da sempre appassionato di open source, ha

continuato a coltivare questa passione durante i suoi oltre tre anni in Red Hat. Attualmente

è un Technical Account Manager specializzato in OpenShift e collabora strettamente con

IBM per un cliente chiave, sfruttando le tecnologie Red Hat su sistemi IBM Power per

promuovere innovazione ed efficienza.

Hackathon

CyberChallenge Warm-up (Ore 10:00 - 13:00, Aula L5)

A cura di CNIT

In attesa dell’inizio della CyberChallenge 2025 il CNIT propone questo evento di riscaldamento per tenervi pronti alla gara di quest’anno. Abbiamo perso la password per accedere al nostro cloud storage privato, la prima persona a recuperare le nostre preziose foto riceverà un premio di 150€ e i primi 3 riceveranno la maglietta NAM Lab in edizione limitata! Questa gara metterà alla prova le vostre skill di reverse, pwn e crypto, vi aspettiamo numerosi!

Sfida di Sicurezza con SNORT - Monitoraggio e Difesa in Tempo Reale (Ore 14:00 - 16:00, Laboratorio di informatica)

A cura di Davide Sottosanti (Par-Tec)

Dopo il workshop, i partecipanti parteciperanno a un hackathon in cui metteranno alla prova

le competenze acquisite. Dovranno a=rontare una serie di sfide in cui verranno simulati

attacchi informatici in tempo reale, e il loro obiettivo sarà sviluppare e ottimizzare regole

SNORT per rilevare e bloccare le intrusioni. La sfida premierà le migliori soluzioni in termini di

velocità, efficacia e originalità nell'implementazione delle difese.

Fasi dell'hackathon:

- Progettazione e configurazione di un ambiente di monitoraggio in tempo reale

- Ottimizzazione delle regole SNORT per rilevare intrusioni

- Simulazione di attacchi live e valutazione delle risposte in tempo reale

- Presentazione finale dei risultati e valutazione delle soluzioni